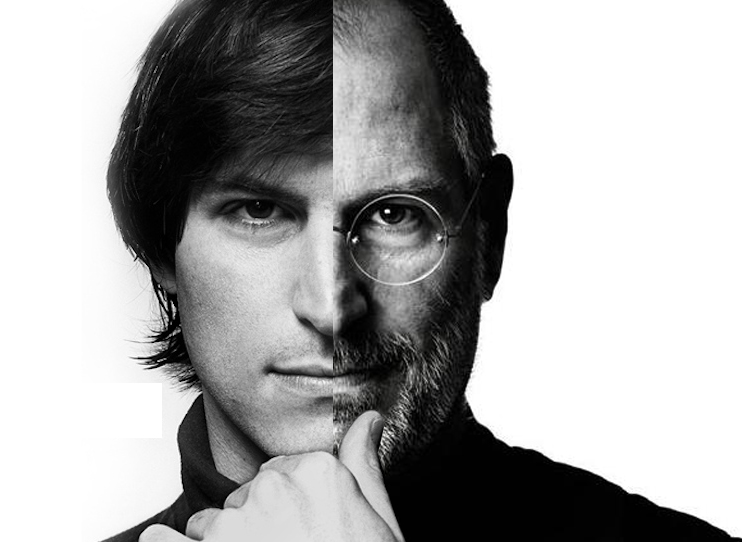

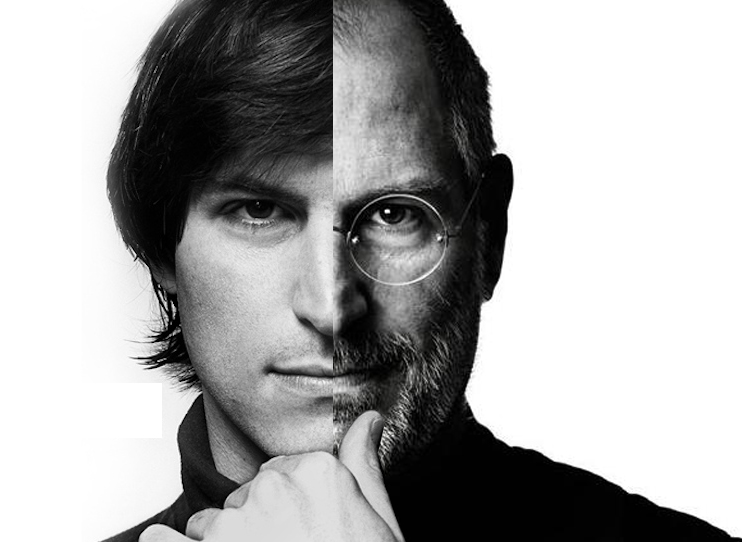

Comenzamos desde la niñes de Steve Jobs que fue hijo de una pareja de universitarios solteros que por la falta de experiencia, fue dado en adopción a una pareja de Sillycon Valley, California.

Desde sus comienzos fue un niño muy listo y sobre todo muy interesado en la creciente corriente informatica que estaba creciendo, en su juventud conocio a Steve Wozniack y juntos comenzaron a hacer experimentos informáticos en la casa de Steve Jobs y el inicio de todo la primera computadora personal por apple la "Apple I" que no tenia carcasa y las conexiones las habia desarrollado Wozniack y Steve habia hecho la "magia".

Despues por medio de unos inversionistas fundaron Apple Computers Inc. y desarollaron la "Apple II" que fue todo un exito de ventas en Estados Unidos y despues de una visita a Xerox Steve conocio a lo que ellos llamaban mouse y este pequello aparato ayudaba a interactuar con la pc al conocer esto el desidio reinventarlo y agregarlo a su computradora que el mismo habia desarrollado al hacer esto, la llamo __ y fue un total facaso de las ventas por que no lograba venderlos a un precio de 10000 dolares sin duda una persona normal no podia comprarla, seguido de esto el decidio volverlo a intentar haciendo un modelo menos costoso, pero aun asi volvio a ser un completo fracaso.

Despues de esto fue despedido de su propia empresa y tuvo que retirarse, vendio todas sus acciones de apple excepto a una y deidio invertir en un nuevo proyecto llamado Pixar al contribuir el en este desarrollaron la pelicula animada Toy Story que fue un gran salto pára las peliculas, al volver triunfal adquirio otra compañia y a finales de los 90's regreso como director ejecutivo a apple y de entrada volvio a presentar nuevos equipos pero ahora volvio con algo mucho mejor el iPod que su marketing era que podias llevar 1000 canciones en tu bolsillo, fue un completo exito de ventas y con este producto de innovacion Steve volvio al estrellato.

Tiempo despues presento el iPhone y finalmente su iPad, todos sus productos completaban una trilogia, que sin duda cambiaronb la forma de ventas y de innovaciones en el mercado.

Finalmente Steve Jobs murio despues de 7 años de lucha contra el cancer murio en el 2011. Sin duda Steve logro grandes cosas en nuestra era y nada seria igual sin el.